IT-Sicherheit für Unternehmen

Mirko Sperlich, InnovationPort – Digitales Innovationszentrum Wismar

Mit einer zunehmend digitalen Arbeitswelt steigt ebenfalls die Anzahl an Cyberangriffen auf Unternehmen. Dabei werden nicht nur große und internationale Unternehmen angegriffen, sondern auch kleine und regionale Firmen werden Opfer von Hackerattacken. Diese Angriffe bringen existenzbedrohende Folgen mit sich, da Unternehmen oftmals hohe Summen Lösegeld an die Hacker:innen zahlen müssen, um wieder geschäftstätig zu werden.

1. Aktuelle Lage Deutschland

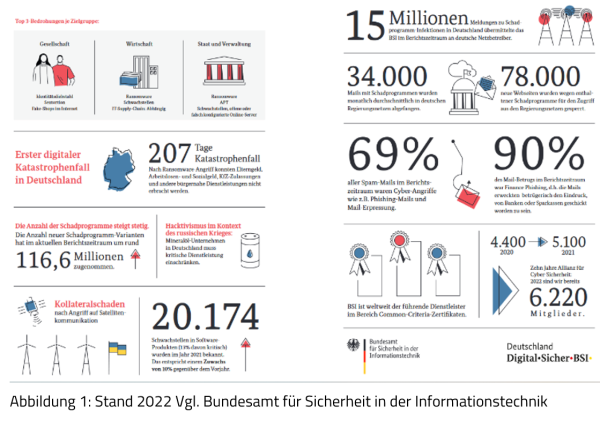

Die IT-Sicherheitslage in Deutschland spitzt sich immer weiter zu. So kam es im Jahr 2022 zu 15 Millionen Cyberangriffen mit Schadsoftware, was einen Anstieg von 27 Prozent gegenüber 2021 bedeutet. Zu den bedrohten Zielgruppen zählen insbesondere die Wirtschaft sowie der Staat und Verwaltungen. Zudem kam es 2022 zum ersten digitalen Katastrophenfall in Deutschland im Landkreis Anhalt-Bitterfeld. Für einen Zeitraum von 207 Tagen konnten Elterngeld, Arbeitslosen- und Sozialgeld, KFZ-Zulassungen und weitere Dienstleistungen nicht erbracht werden.1

Auch die Unternehmen im Bundesland Mecklenburg-Vorpommern bleiben von dieser Entwicklung nicht verschont. So kam es in den Jahren 2022 / 2023 zu Cyberattacken auf Unternehmen wie Nordex, AIDA, Stadtwerke Wismar und Otto Dörner sowie auf die IHK zu Schwerin und Rostock.2

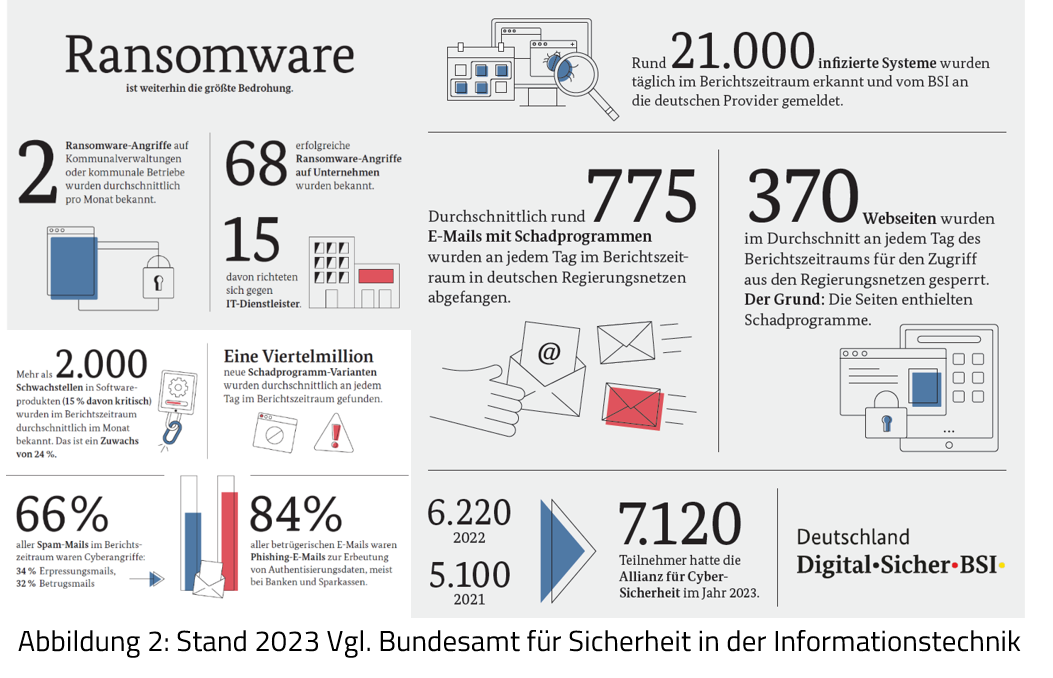

1.1 Die Lage der IT-Sicherheit in Deutschland 2023

2. Angriffe Einteilung Ziele / Motivation

Die Klassifizierung der Angriffsziele im Bereich der IT-Sicherheit kann auf verschiedene Weisen erfolgen, abhängig von den Zielen und Motivationen der Angreifer. Hier sind einige gängige Kategorien zur Klassifizierung von Angriffszielen.

2.1 Personenbezogene Angriffe

-

Identitätsdiebstahl: Ziel ist es, persönliche Informationen wie Namen, Geburtsdaten oder Sozialversicherungsnummern zu stehlen.

-

Privatsphärenverletzung: Angriffe, die darauf abzielen, in die Privatsphäre von Einzelpersonen einzudringen, oft durch illegales Abfangen von Kommunikation oder Hacking von persönlichen Konten.

2.2 Unternehmensbezogene Angriffe

-

Datenraub: Ziel ist der Diebstahl von geschäftskritischen Daten wie Kundeninformationen, Geschäftsgeheimnissen oder Finanzdaten.

-

Betriebsstörung: Angriffe, die darauf abzielen, den normalen Geschäftsbetrieb zu stören, sei es durch Denial-of-Service-Angriffe oder andere Methoden.

-

Wirtschaftsspionage: Gezielte Angriffe, um Informationen über Produkte, Forschung und Entwicklung oder Geschäftsstrategien zu stehlen.

2.3 Regierungsbezogene Angriffe

-

Cyber-Spionage: Angriffe, bei denen staatliche oder nichtstaatliche Akteure versuchen, geheime Informationen von anderen Staaten oder Organisationen zu sammeln.

-

Cyber-Kriegsführung: Gezielte Angriffe auf die Infrastruktur eines Landes mit dem Ziel, Schaden zuzufügen oder politischen Druck auszuüben.

2.4 Finanzielle Angriffe

-

Betrug: Angriffe, die darauf abzielen, finanziellen Gewinn zu erzielen, sei es durch betrügerische Transaktionen, gefälschte Websites oder andere Täuschungsmanöver.

-

Ransomware: Verschlüsselung von Daten mit der Forderung nach Lösegeldzahlungen für die Freigabe.

2.5 Ideologische Angriffe

-

Hacktivism: Angriffe, die aus ideologischen oder politischen Gründen durchgeführt werden, um Botschaften zu verbreiten oder Protest auszudrücken.

-

Digitale Sabotage: Angriffe, die darauf abzielen, digitale Systeme zu sabotieren, um politische oder soziale Unruhen zu verursachen.

2.6 Kritische Infrastrukturen

-

Angriffe auf Energieversorgung: Ziel ist es, die Stromversorgung zu stören.

-

Angriffe auf Transportnetze: Beeinträchtigung von Transport- und Verkehrsinfrastrukturen.

-

Angriffe auf Gesundheitswesen: Störung von Gesundheitseinrichtungen oder Diebstahl von Patientendaten.

2.7 Forschung und Entwicklung

-

Angriffe auf Forschungseinrichtungen: Ziel ist der Diebstahl von Forschungsdaten oder geistigem Eigentum.

-

Sabotage von Innovationen: Beeinträchtigung von Forschungs- und Innovationsprozessen.

2.8 Gesellschaftliche Angriffe

-

Desinformation: Verbreitung von falschen Informationen, um Verwirrung zu stiften oder Meinungen zu beeinflussen.

-

Social Engineering: Manipulation von Menschen, um sie dazu zu bringen, vertrauliche Informationen preiszugeben oder bestimmte Aktionen auszuführen.

Diese Kategorien sind nicht strikt voneinander getrennt, und viele Angriffe können mehrere Ziele gleichzeitig verfolgen. Es ist wichtig, dass Firmen und Organisationen eine umfassende IT-Sicherheitsstrategie entwickeln, die auf die spezifischen Bedrohungen abzielt, die ihre Branche, Größe und Tätigkeitsfeld betreffen.

3. Gefahreneinteilung

Um Unternehmen vor einem Cyberangriff zu schützen, ist es wichtig zu wissen, welche Gefahren einem Unternehmen drohen und wie diese Attacken ablaufen. Auch wenn es nicht möglich ist, sich zu 100 Prozent zu schützen, können Risiken effektiv minimiert werden.

3.1 Malware bzw. Schadsoftware (Kurz: im allgemeinen Schadsoftware)

Malware ist ein Überbegriff für schädliche Software, die dazu entwickelt wurde, unerwünschte und schädliche Aktionen auf einem System oder Netzwerk auszuführen, ohne dass der Benutzer davon weiß bzw. in Kenntnis gesetzt wird. Malware kann auf jedem Betriebssystem und auf jedem IT-System installiert werden. Somit ist es möglich die Schadsoftware auf Clients und Servern, aber auch auf Smartphones und Routern auszuführen. Die Verbreitung von Malware erfolgt zumeist über E-Mail-Anhänge, manipulierte Websites durch Drive-by-Downloads oder über offene Netzschnittstellen und Softwareschwachstellen. Zu der am häufigsten anzutreffenden Schadsoftware zählen Ransomware, Viren, Würmer und Trojaner.3

3.2 Viren/Würmer/Trojaner (Kurz: unterschiedlichste Angriffsprogramme)

Viren und Würmer werden meist für breitgestreute und ungezielte Angriffe verwendet. Ziel ist es, möglichst viele Geräte zu infizieren. Viren befallen ein ordnungsgemäß arbeitendes Programm oder System, ohne dass Anwender etwas von dem Befall mitbekommen. Damit Viren in ein Programm gelangen, muss eine infizierte Datei über einen Datenträger oder einen Downloadlink in ein System übertragen werden. Viren werden in den meisten Fällen an Programmdateien oder Word-Dokumente angehängt.

Im Vergleich mit Viren brauchen Würmer keinen Wirt im anzugreifenden System. Würmer sind eigenständige Schadprogramme, die unbemerkt ins Betriebssystem gelangen. Würmer verbreiten sich, indem sie die Kontaktdaten im System durchforsten und an jede gefundene E-Mail-Adresse einen Anhang mit einer Kopie ihrer selbst senden, um somit in ein neues System oder Gerät zu gelangen. Dabei ist es unerheblich, um was für ein Gerät es sich handelt, da die Würmer jedes vernetzte Gerät befallen.4 Da auch jede Kopie eines Wurms sich vervielfältigen kann, verbreitet sich die Infektion im Netzwerk rapide.5

Trojaner werden von ihren Entwicklern als nützliches Programm getarnt, um unbemerkt installiert zu werden. Sie nutzen dementsprechend die Täuschung als Verbreitungsstrategie. Trojaner werden dazu genutzt, um Daten zu löschen, zu blockieren oder zu kopieren. Ebenfalls können sie Passwörter auslesen oder als Türöffner fungieren, um zukünftig Schadsoftware in das System zu lassen.6 Eine besondere Form des Trojaners ist das Rootkit. Bei einem Rootkit handelt es sich um manipulierte Versionen von Systemprogrammen. Sie dienen dazu, den erfolgreichen Angriff auf die Administrationsrechte zu verschleiern. Der Angreifer kann somit später erneut auf das Netzwerk zugreifen, ohne das die eigentliche Attacke bemerkt wird.7

3.3 Ransomware (Kurz: Verschlüsselung von Daten um Lösegeld zu bekommen.)

Bei Ransomware handelt es sich um ein Programm, das das Betriebssystem abriegeln oder Betriebs- und Nutzerdaten verschlüsseln soll. Um wieder Zugriff auf die Daten zu erlangen, fordern die Hacker ein Lösegeld. Die Zahlung des Lösegeldes erfolgt meistens anhand einer virtuellen Währung wie bspw. Bitcoin. Es ist jedoch nicht garantiert, dass der Zugriff auf die Daten nach einer Zahlung wiederhergestellt wird.8 Da Ransomware eine Datei im Zielsystem benötigt, beginnt der Angriff mit dem Download der Datei. Ransomware wird als klassische Phishing-E-Mail versendet, in der ein Anhang zum Download bereitsteht oder ein Link zu einer Download-Website führt. Zudem führen Links in Chatprogrammen zu einer Infizierung des Smartphones. Sobald die Schadsoftware auf einem Gerät oder in einem Netzwerk heruntergeladen wurde, gibt es verschiedene Möglichkeiten, wie die Software aktiviert wird. Entweder beginnt die Ransomware direkt nach dem Befall des Systems mit der Verschlüsselung der Daten oder es kommt zu einer Verzögerung des Starts und die Ausführung beginnt nach einer bestimmten Zeitspanne oder nach bestimmten Aktionen, wie dem Neustart des Systems. Eine dritte Möglichkeit ist es, dass der Start des Befalls vom Hacker aktiviert werden muss. Somit kann der Hacker selbst entscheiden, wann er den Angriff starten will.9

3.4 Denial-of-Service (DoS) und Distributed Denial-of-Service (DDoS) Angriffe (Kurz: Überfluten ein System oder Netzwerk mit Traffic, um es unzugänglich zu machen.)

Denial-of-Service-Angriffe (DoS-Angriffe) sind Angriffe auf die Verfügbarkeit von Internetdiensten. Häufig sind Webseiten Ziel solcher Angriffe. Die zugehörigen Webserver werden dabei so mit Anfragen überflutet, dass die Webseiten nicht mehr erreichbar sind. Wird ein solcher Angriff mittels mehrerer Systeme parallel ausgeführt, spricht man von einem Distributed-Denial-of-ServiceAngriff (DDoS-Angriff). Angreifer verfolgen mit DDoS-Angriffen unterschiedliche Ziele. Zum einen kann es sich auch um eine in den Cyberraum übertragene Form der Schutzgelderpressung handeln. Angreifer fordern dabei Geld vom Opfer, um die Angriffe zu stoppen. Auch im Rahmen eines Ransomware-Vorfalls kann DDoS eingesetzt werden, um den Druck auf das Opfer zu erhöhen und ein Lösegeld für verschlüsselte Daten zu erpressen. Zum anderen können Angreifer DDoS-Angriffe auch nutzen, um Institutionen direkt zu schaden. Gründe können zum Beispiel Wettbewerb unter konkurrierenden Unternehmen oder Aktivismus sein. Ein DDoS-Angriff kann weiterhin auch genutzt werden, um von einem anderen, anspruchsvolleren Angriff wie etwa oder APT abzulenken.10

3.5 Spam und Phishing (Kurz: Täuschen Benutzer vor, um an vertrauliche Informationen zu gelangen, oft über gefälschte E-Mails oder Websites.)

Eine unerwünschte E-Mail bezeichnet man im Allgemeinen als Spam. Häufig wird Spam über kompromittierte oder angemietete Server versandt. Gleichermaßen können gestohlene E-Mail-Adressen hierfür ausgenutzt werden, die ursprünglich einem legitimen Account gehörten. Hinzu kommt, dass weitere mit dem Internet verbundene Systeme infiziert werden können, um diese für Spam-Dienstleistungen zu missbrauchen. Beispielsweise können IoT-Geräte und Geräte zur privaten Heimautomatisierung als Teile eines Botnetzes zusammengeschaltet und missbraucht werden.

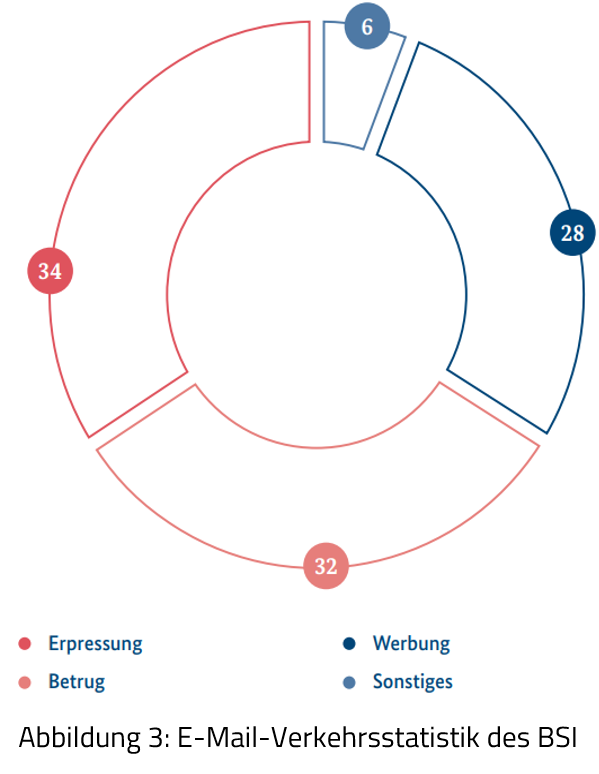

Spam lässt sich in unterschiedliche Kategorien aufteilen. Dabei wird unterschieden zwischen unerwünschtem, aber im Grunde unschädlichem Werbe-Spam (28 Prozent) und schädlichen Cyberangriffen, darunter Erpressungs- (34 Prozent) und Betrugsmails (32 Prozent). Wesentliches Unterscheidungsmerkmal ist, dass im Rahmen erpresserischer Nachrichten gedroht wird, vermeintliches oder tatsächliches Wissen über das Opfer weiterzugeben und auf diesem Weg ein Schweigegeld gefordert wird. Das geschieht meistens unabhängig davon, ob ein echtes Erpressungspotenzial in Form von Informationen vorliegt. Demgegenüber wird beim Betrug ein Handlungsbedarf im Namen einer Institution oder Person vorgetäuscht, ohne dabei ein Schweigegeld zu erpressen. Ziel dabei ist es, sensible persönliche Daten abzufangen, um diese weiterzuverkaufen oder für eigene kriminelle Tätigkeiten zu verwenden. Im Bereich der E-Mails mit betrügerischem Hintergrund nehmen Phishing-Mails den größten Anteil ein (84 Prozent).

3.6 Schwachstellen-basierte Angriffe Exploits (Kurz: Schwachstellenausnutzung von Hardware oder Software)

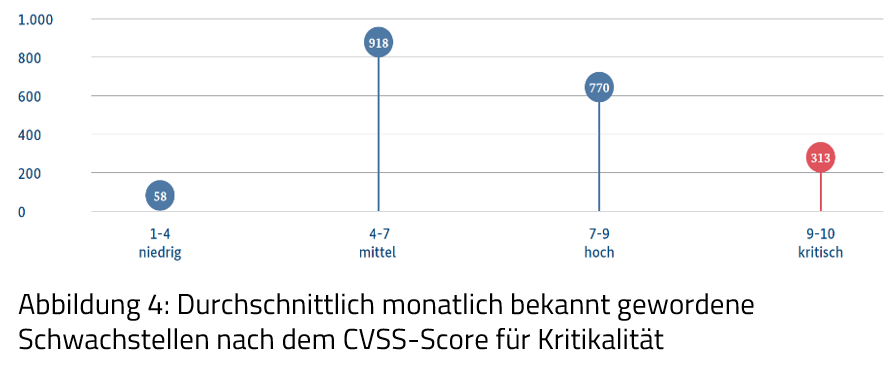

Um Computersysteme infiltrieren zu können, benötigen Angreifer Schwachstellen in der IT-Infrastruktur, die für einen Angriff ausgenutzt werden können. Ein Schadprogramm, das eine Schwachstelle ausnutzt, um einen Cyberangriff durchzuführen, wird als Exploit bezeichnet. Exploits werden zum Beispiel von Cyberkriminellen für die Erstinfektion von Systemen und zur Vorbereitung eines Ransomware-Angriffs eingesetzt.

Schwachstellen entstehen beispielsweise durch Fehler in der Programmierung, durch schwache Standardeinstellungen von IT-Produkten im Produktivbetrieb oder auch durch fehlkonfigurierte Sicherheitseinstellungen. IT-Systeme werden immer komplexer und die Produktionsbedingungen immer arbeitsteiliger und modularer, sodass Schwachstellen sehr verbreitet sind. Sie können daher auch sowohl in Betriebssystemen und Anwendungen als auch in Hardware auftreten. Mit der Ausweitung des Internet of Things treten zunehmend auch Schwachstellen in vernetzten Geräten auf. Wenn eine Schwachstelle in einem IT-Produkt entdeckt wird, stellen Hersteller in der Regel Sicherheitsupdates (sog. Patches) bereit, um die Schwachstelle zu schließen und deren Ausnutzung für Cyberangriffe zu verhindern. Ein strukturiertes Patchmanagement ist daher eine der wichtigsten Präventivmaßnahmen, um den Risiken der Digitalisierung erfolgreich zu begegnen.

Ein Zero-Day-Exploit bezieht sich speziell auf eine Schwachstelle, für die noch keine Sicherheitspatches oder Gegenmaßnahmen verfügbar sind. Der Begriff "Zero-Day" bedeutet, dass die Sicherheitslücke dem Hersteller oder der Öffentlichkeit noch keinen Tag bekannt ist.11

3.7 Man-in-the-Middle (MitM) Angriffe (Kurz: Angreifer „positioniert“ sich zwischen Zwei Kommunikationspartner)

Man spricht von einer MitM-Attacke, wenn ein Angreifer die Kommunikation zwischen zwei Parteien abfängt und diese heimlich überwacht oder manipuliert. Gelingt einem Angreifer diese Attacke, so kann er den Datenverkehr zwischen zwei Kommunikationspartnern abfangen und im nächsten Schritt manipulieren, ohne dass diese etwas davon erfahren. Dabei kann dies in verschiedenen Umgebungen auftreten. Ob im öffentlichen WLAN, bei der Online-Banking-Anmeldung oder sogar zum Teil in Unternehmensnetzwerken. Besonders beliebt sind auch Anmeldungen bei Cloud-Diensten geworden, wie etwa bei der Microsoft 365 Suite, zu der unter anderem MS Office gehört.

Das Hauptziel eines Man-in-the-Middle-Angreifers ist es, sich zwischen den beiden Kommunikationspartnern zu „positionieren“. Man-in-the-Middle-Angriffe können in verschiedene Kategorien unterteilt werden, abhängig von den Techniken und Zielen der Angreifer.

Passive MitM-Angriffe:

Bei passiven MitM-Angriffen belauscht der Angreifer die Kommunikation zwischen den betroffenen Parteien, ohne die Daten zu modifizieren. Das Ziel ist es, vertrauliche Informationen abzufangen, ohne dass die Opfer dies bemerken.

Aktive MitM-Angriffe:

Aktive MitM-Angriffe gehen über das passive Mithören hinaus und beinhalten die Manipulation von Daten während der Übertragung. Dies kann dazu führen, dass der Angreifer bösartige oder verfälschte Informationen in die Kommunikation einschleust.

Session Hijacking:

Bei dieser Art von MitM-Angriff erfasst der Angreifer eine laufende Sitzung zwischen zwei Parteien, um unbefugten Zugriff auf geschützte Ressourcen zu erhalten. Dies kann durch das Stehlen von Sitzungscookies oder anderen Authentifizierungsinformationen geschehen.

DNS Spoofing:

Hierbei manipuliert der Angreifer die DNS-Antworten, um Opfer auf bösartige Websites umzuleiten. Dies kann zu Phishing-Angriffen führen, bei denen Nutzer glauben, sie würden eine legitime Website besuchen.

SSL Stripping:

Der Angreifer versucht, eine sichere HTTPS-Verbindung auf eine unverschlüsselte HTTP-Verbindung herunterzustufen, um sensible Daten abzufangen. Dies kann durch Entfernen von SSL/TLS-Schutzmechanismen erfolgen.

Wi-Fi MitM-Angriffe:

Angreifer können sich in Wi-Fi-Netzwerke einklinken und als Vermittler zwischen einem Gerät und dem Netzwerk fungieren. Dies ermöglicht es, den Datenverkehr abzufangen oder zu manipulieren.

Man-in-the-Browser (MitB):

Diese Angriffe zielen darauf ab, Malware auf dem Webbrowser des Opfers zu platzieren, um dann in Echtzeit auf vertrauliche Informationen zuzugreifen. Dies kann dazu dienen, Anmeldedaten oder Transaktionsdetails zu stehlen.

3.8 APTs - Advanced Persistent Threats (Kurz: zielgerichtete, langfristige Angriffe)

APT-Angriffe sind anders als gewöhnliche Cyberbedrohungen. Während normale Schadprogramme von Kriminellen weit verbreitet werden, zielen APT-Angriffe auf spezifische, wichtige Ziele ab. Diese Angriffe sind langfristig geplant und erfordern erheblichen Aufwand. Im Gegensatz zu kriminellen Absichten geht es bei APT-Angriffen nicht um finanziellen Gewinn, sondern um das Sammeln von Informationen über das Ziel und möglicherweise um Sabotage.

4. Wie kann ich mich schützen organisatorisch und technisch

Die Feststellung, dass der Mensch oft das schwächste Glied in Bezug auf IT-Sicherheit ist, basiert auf der Erkenntnis, dass menschliche Handlungen und Verhaltensweisen häufig Sicherheitsrisiken darstellen. Zur Abwehr digitaler Angriffe stehen unterschiedliche Schutzmechanismen zur Verfügung, die in technische Sicherheitsfunktionen und menschenbezogene Sicherheitsfunktionen unterteilt werden können.

Die gesamte Sicherheit ist nur so stark wie das schwächste Glied!

Der Fokus bei menschenbezogenen Sicherheitsfunktionen liegt auf dem Menschen als zentralem Faktor. Hierbei geht es darum, wie Personen am Arbeitsplatz dazu beitragen können, sich vor digitalen Angriffen zu schützen. Dies beinhaltet:

-

PASSWORTSICHERHEIT & ZWEIFAKTOR AUTHENTIFIZIERUNG

Sensibilisierung für die Wahl sicherer Passwörter und die regelmäßige Aktualisierung, um den Zugang zu Systemen zu erschweren. Integration von zusätzlichen Authentifizierungsschritten, um die Sicherheit der Zugangsdaten zu erhöhen. -

SCHULUNGEN UND BEWUSSTSEINSBILDUNG

Mitarbeiterschulungen zur Erkennung von Phishing-Angriffen und anderen betrügerischen Praktiken, um die Wachsamkeit zu erhöhen. Förderung von verantwortungsbewusstem Verhalten, um Risiken wie das unbeabsichtigte Weitergeben sensibler Informationen zu minimieren. -

NOTFALLPLAN / INCIDENT RESPONSE PLAN (IRP)

Vorkehrungen für den Ernstfall treffen, um effizient auf Sicherheitsvorfälle zu reagieren.

Im Gegensatz dazu umfassen technische Sicherheitsfunktionen Hardware- und Softwaremechanismen, die auf Geräten wie Servern, PCs oder Notebooks implementiert werden, um digitale Angriffe zu verhindern. Hierzu gehören:

-

DATENSICHERUNG

Regelmäßige und externe Sicherung von Daten, um im Falle eines Datenverlusts wiederherstellen zu können. -

VIRENSCHUTZ UND FIREWALL

Installation und Aktualisierung von Virenschutzsoftware sowie Einsatz von funktionierenden Firewalls zur Abwehr schädlicher Programme. -

NETZTRENNUNG

Klare Segmentierung von Netzwerken, um die Ausbreitung von Angriffen zu begrenzen. Z.B. Trennung von sensiblen Daten der Buchhaltung von allgemeinen Daten. -

UPDATES/PATCHES

Regelmäßige Aktualisierung von Betriebssystemen und Anwendungen, um Sicherheitslücken zu schließen. -

MOBILE GERÄTE SICHERN

Implementierung von Sicherheitsmaßnahmen für mobile Geräte, um Daten auch unterwegs zu schützen. -

ZUGRIFFSRECHTE FESTLEGEN UND BEGRENZEN (POLP)

Festlegung und Überwachung von Zugriffsrechten, um unbefugten Zugang zu verhindern. Hierbei auch das Deaktivieren bzw. Einschränken von Netzwerkfreigaben kontrollieren. -

KONFIGURATION DER SICHERHEITSEINSTELLUNGEN

Anpassung der Sicherheitseinstellungen, um potenzielle Schwachstellen zu minimieren. Und die regelmäßige Kontrolle dieser. Hierbei zählt auch das Arbeiten ohne Adminrechten.

5. Sofortmaßnahmen

Es ist besonders wichtig, seine eigene Rolle ernst zu nehmen und sich bewusst zu sein, dass man selbst ein Sicherheitsrisiko darstellen kann. Aus diesem Grund sollten alle Mitarbeiter im Unternehmen für das Thema IT-Sicherheit regelmäßig sensibilisiert werden, indem z.B. Phishing-Tests durchgeführt werden. Phishing-E-Mails werden heutzutage immer seriöser formuliert und sind somit sehr schwer von alltäglichem E-Mail-Verkehr zu unterscheiden. Mit einem Phishing-Test kann sowohl der eigene Spamfilter getestet als auch das eigene Verhalten auf den Umgang mit Phishing-E-Mails überprüft werden. Es gibt verschiedene Webseiten wie z.B. bakgame.de/spiele auf denen Mitarbeiter durch Lernspiele mehr Informationen erfahren.

Die eigenen Passwörter sollten niemals aufgeschrieben werden, da Kollegen durch sogenanntes „Shoulder Surfing“ die Passwörter mitlesen könnten. Des Weiteren sollten Passwörter auch nicht an Externe, wie Handwerker oder Zulieferer weitergegeben werden. Um zudem sichere Passwörter zu generieren, ist es von Vorteil einen Passwort Manager zu nutzen. Dadurch kann verhindert werden, dass schwache Passwörter verwendet werden und ebenfalls die gleichen Passwörter für mehrere Konten genutzt werden. Zusätzlich zu starken Passwörtern ist es ebenfalls von Vorteil, eine Zwei-Faktor-Authentifizierung einzusetzen. Bei der Zwei-Faktor-Authentifizierung wird neben der Passwortabfrage ein weiterer Authentifizierungsschritt absolviert, bei dem beispielsweise ein Fingerabdruck-Scan erforderlich ist oder ein Verifizierungscode an das Smartphone gesendet wird, der anschließend im Konto eingegeben werden muss. Somit ist das Konto auch geschützt, selbst wenn ein Hacker das Passwort gestohlen hat.12

Eine weitere Maßnahme, für die der Mensch verantwortlich ist, ist der Schutz sensibler Daten auf dem PC oder dem Laptop. Dieser Schutz gelingt am besten, wenn die nachfolgenden Maßnahmen umgesetzt werden:

-

Bei kurzer Abwesenheit am Arbeitsplatz eine Bildschirmsperre verwenden

-

Keine externen Wechseldatenträger verwenden

-

Nutzung privater Hardware im Unternehmen minimieren

-

Interne Dokumente mit Passwörtern schützen

-

Festplattenverschlüsselung mobiler Endgeräte

Abschließend kann der Mensch, das durch ihn verursachende Risiko reduzieren, indem er sich um eine sichere Internetnutzung bemüht. Diese kann unter anderem erreicht werden, indem er die private Nutzung des Internets während der Arbeitszeit auf ein Minimum reduziert. Zudem sollte ein Internet-Browser verwendet werden, der über einen Ad-Blocker verfügt. Ad-Blocker sorgen dafür, dass auf Websites die Werbung in Form von Bildern, Videos und Pop-Ups ausgeblendet wird. Schadprogramme wie Trojaner und Ransomware werden auch oftmals in Werbebannern versteckt. In diesem Fall findet die Infektion des Systems auch ohne aktiven Part des Nutzers statt, sodass dieser den Befall seines Systems gar nicht wahrnimmt. Mit einem Ad-Blocker kann dieses Risiko minimiert werden.13 Des Weiteren kann eine sichere Internetnutzung sichergestellt werden, indem der Nutzer darauf achtet, dass die besuchten Websites über ein Sicherheitszertifikat verfügen. Ein Sicherheitszertifikat authentifiziert die Identität einer Website und ermöglicht den Aufbau einer verschlüsselten Verbindung. Dadurch stellen die Websitebetreiber sicher, dass die Kundeninformationen privat und sicher gehalten werden. Cyberkriminelle können aus diesem Grund nicht mehr auf übertragende Informationen zugreifen.14

Um den Risikofaktor Mensch zu minimieren, sind Hardwareprodukte oftmals mit technischen Sicherheitsfunktionen ausgestattet. Auf diese Sicherheitsfunktionen sollte bei der Anschaffung von Hardware ein besonderes Augenmerk gelegt werden bzw. bei diesen Sicherheitsfunktionen sollte über eine zusätzliche Anschaffung zur Nachrüstung nachgedacht werden.

Dies sind zum Beispiel:

-

TPM-Modul insbesondere als Schutz vor Rootkits

-

Kensington Lock als Physikalischer Schutz gegen Diebstahl und Gehäuseeingriff

-

Port-Sperre (USB-Ports, Smart USB Protection)

-

BIOS Schutz (Schutz vor Würmern, Viren und Rootkits)

-

Ausfallsicherheit mit RAID-System

-

Passwortschutz auf mehreren Ebenen (Windows-Kennwort, Einschalt-Kennwort, Festplatten-Kennwort, Supervisor-Kennwort)

Darüber hinaus sind einige Sicherheitsfunktionen explizit für Notebooks zu empfehlen. Dabei handelt es sich um die Möglichkeit verschiedener Authentifizierungen. Beispiele hierfür sind der Fingerprint Reader oder die Windows Helo Anmeldung. Weitere Funktionen, die die Sicherheit von Notebooks erhöhen sind OPAL-Festplatten, Camera Privacy Shutter und Sichtschutzfilter. Mit der OPAL-Festplatte werden Dateien automatisch verschlüsselt, sobald sie auf der Festplatte gespeichert werden. Camera Privacy Shutter sorgen dafür, dass die Notebook-Kamera verdeckt ist, wenn sie nicht in Benutzung ist. Somit kann die Privatsphäre des Nutzers gewährleistet werden. Der Sichtschutzfilter dient dazu, das Sichtfeld von Außenstehenden auf das Notebook einzuschränken. Nur der Nutzer direkt vor dem Notebook kann den Bildschirm sehen. Wenn sich eine Person von der Seite aus nähert oder an dem Notebook vorbei geht, ist der Bildschirm verdunkelt, sodass der Inhalt auf dem Bildschirm vor fremden Blicken geschützt wird. Insbesondere für Arbeiten von unterwegs aus eignet sich der Sichtschutzfilter also besonders gut.

Weitere Sicherheitsfunktionen für PC und für Notebooks sind die Presence Detection und der Privacy Alert. Bei der Presence Detection bleibt der Computer bei der Nutzung aktiv, wird jedoch automatisch gesperrt sobald sich der Kopf des Nutzers nicht mehr im Kamerablickfeld befindet. Der Privacy Alert dagegen sendet ein Warnsignal auf den Bildschirm, sobald eine Person hinter dem Nutzer erkannt wird. Damit soll das sogenannte „Shoulder Surfing“ unterbunden werden.

6. Gesamtbetrachtung

Die Absicherung von Netzen und IT-Systemen in Unternehmen, Behörden und anderen Organisationen stellt angesichts der hochdynamischen Entwicklung der Bedrohungslage im Cyber-Raum eine komplexe und immer wieder neu herausfordernde Aufgabe dar. Um den zahlreichen aus Perspektive der Cyber-Sicherheit entstehenden Anforderungen gerecht zu werden, bieten nationale und internationale Standards, Leitfäden und Handlungsempfehlungen den Verantwortlichen für IT-Planung und -Betrieb mögliche Vorgehensweisen an. Autoren und Herausgeber sind dabei sowohl staatliche Stellen, Hersteller und Sicherheitsdienstleister als auch die akademische Forschung. Eine Herausforderung besteht jedoch darin, aus der Vielzahl verfügbarer Quellen die entscheidenden Antworten auf Schlüsselfragen der Cyber-Sicherheit zu identifizieren und daraus abgeleitete Maßnahmen wirksam umzusetzen.

In einer zunehmend digitalen Welt ist die Sicherheit unserer Systeme von höchster Bedeutung. Im Falle eines Sicherheitsvorfalls sind schnelle und präzise Schritte entscheidend. Hier sind die Schlüsselmaßnahmen:

Kommunikation

Klare Teamkommunikation für eine effiziente Reaktion.

Meldungen an Behörden

Benachrichtigung relevanter Behörden zur Einhaltung von Vorschriften.

Rechtliche Schritte

Konsultation von Rechtsexperten für geeignete juristische Maßnahmen.

Post-incident Analyse

Gründliche Analyse für Ursachenidentifikation und kontinuierliche Verbesserung der Sicherheitsstrategien.

Literatur

1, 3, 7, 8, 10, 11, 13 Bundesamt für Sicherheit in der Informationstechnik

Detailseiten:

Bundesamt für Sicherheit in der Informationstechnik (2023). Adblocker & Tracking. URL: bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Updates-Browser-Open-Source-Software/Der-Browser/Adblocker-Tracking/adblocker-tracking_node

Bundesamt für Sicherheit in der Informationstechnik (2023). IT-Sicherheitslage spitzt sich zu. URL: bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node

Bundesamt für Sicherheit in der Informationstechnik (2023). Malware. URL: bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Empfehlungen-nach-Gefaehrdungen/Malware/malware_node

Bundesamt für Sicherheit in der Informationstechnik (2023). Ransomware – Vorsicht vor Erpressersoftware. URL: bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Schadprogramme/Ransomware/ransomware_node

Bundesamt für Sicherheit in der Informationstechnik (2023). Rootkit. URL: bsi.bund.de/SharedDocs/Glossareintraege/DE/R/Rootkit

Bundesamt für Sicherheit in der Informationstechnik (2023). Viren und Würmer – Jedes vernetzte Gerät kann betroffen sein. URL: bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Schadprogramme/Viren-und-Wuermer/viren-und-wuermer

2 Berichte aus NDR, OZ und SVZ

5 Kaspersky.de (2023). SSL-Zertifikat – Definition und Erläuterung. URL: kaspersky.de/resource-center/definitions/what-is-a-ssl-certificate

6 Kaspersky.de (2023). Was ist ein Computervirus bzw. ein Computerwurm? URL: kaspersky.de/resource-center/threats/viruses-worms

9 Comcrypto.de (2023). Ransomware – die versteckte Gefahr der Verschlüsselungstrojaner. URL: comcrypto.de/wissensecke/einfach-erklaert/was-ist-ransomware

12 Oneconsult.com (2023). Passwörter: Häufige Fehler, Best Practices & Tipps. URL: oneconsult.com/de/blog/pentesters-diary/passwoerter-haeufige-fehler-best-practices-tipps

14 Kaspersky.de (2023). Was ist ein Trojaner und welchen Schaden richtet er an? URL: kaspersky.de/resource-center/threats/trojans

Kontakt

InnovationPort – Digitales Innovationszentrum Wismar

Stockholmer Straße 16, 23966 Wismar

Telefon: 03841 2468154

E-Mail: makeitpossible[at]innovation-port.com